具体Metasploit的安装和Nexpose的安装就不多介绍了。

主要说一下安装的时候,Msf6需要自己安装PostgreSql,这里说一下Mac下安装Postgresql和msf使用db_connect链接

1.安装PostgreSql

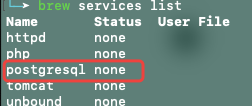

brew install postgres #当前安装的版本是14.1_1安装好之后查看postgresql是否启动:

2.启动/关闭

brew services start postgresql #启动

brew services stop postgresql #关闭

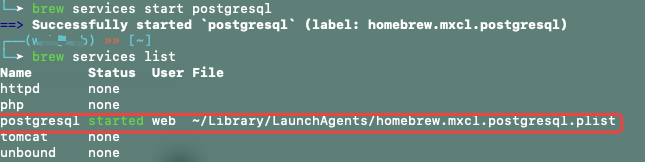

3.创建postgresql的用户名和数据库

createuser msf -P #新建数据库用户为msf,设置密码并确认(createuser这个命令是postgresql的,创建的用户不影响系)

createdb msf6 -O msf -E UTF8 -e #使用msf数据库用户新建一个msf6的的库

使用Navicat连接一下,可以成功

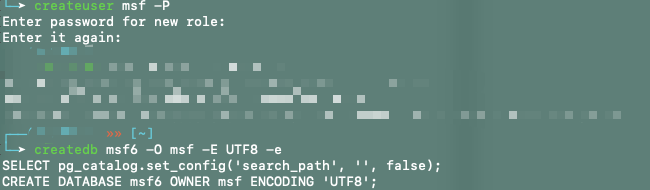

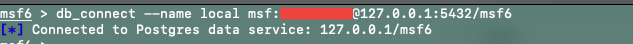

4.使用Metasplot连接本地的postgresql数据库。

msf6 > db_connect --name local msf:[email protected]:5432/msf6 #把这个连接命名为local,使用msf数据库账号和密码连接msf6库

下次再使用msf连接postgresql的时候只需要执行

msf6 > db_connect local

更多msf6的db相关命令:

db_connect #连接数据库

db_export #导出数据库,例如db_export local -f xml(或pwdump,只有这两种格式可以导出,默认导出文件在/Users/用户/)

db_nmap #使用nmap功能,和其他nmap功能一样,特别的地方就是会把扫描结果放进数据库。

db_remove #移除数据库连接,例如db_remove local

db_status #查看数据库连接状态

db_disconnect #断开数据库连接

db_import #导入数据库,类型只支持xml和pwdump格式 例如: db_import /Users/用户名/local.xml

db_rebuild_cache #重建数据库缓存,就是存放msf各种模块信息等等,更新新版本msf后可能会用到。方便检索的时候更快

db_save #保存数据库连接信息,并将当前的连接库作为默认库,下次启动msfconsole的时候自动连接。5.加载nexpose插件,登录nexpose.

msf6 > nexpose_connect administrator:[email protected] ok #administrator:password是安装nexpose时,创建的登录web时用的账号和密码,当前安装是安装在10.1.7.37测试机器上,ok参数是支持使用不安全的SSL方式连接。

6.使用nexpose_scan 检测IP或者IP段,并查看结果

msf6 > nexpose_scan xxx.xxx.xxx.xxx #指定某一个ip

msf6 > nexpose_scan xxx.xxx.xxx.0/24 #扫描C段使用hosts命令查看结果,老版本的msf查看结果是db_hosts.

msf6 > hosts #查看全部结果

msf6 > hosts -c address #-c参数查看指定字段数据,共有如下字段(address/mac/name/os_name/os_flavor/os_sp/

purpose/info/comments)

msf6 > hosts xxx.xxx.xxx.xxx #查看某一个IP主机信息

msf6 > hosts -u #查看扫描结果开启的主机

msf6 > hosts -S linux #根据关键字在数据库中筛选

msf6 > services #显示扫描目标,开启了哪些service信息。例如可以看到ftp,ssh使用vulns命令查看扫描的系统漏洞信息,老版本的msf查看结果是db_vulns.

msf6 > vulns根据漏洞信息,搜索相关的msf利用payload即可。

End ….