先简单的说一下MonkeyDev插件:

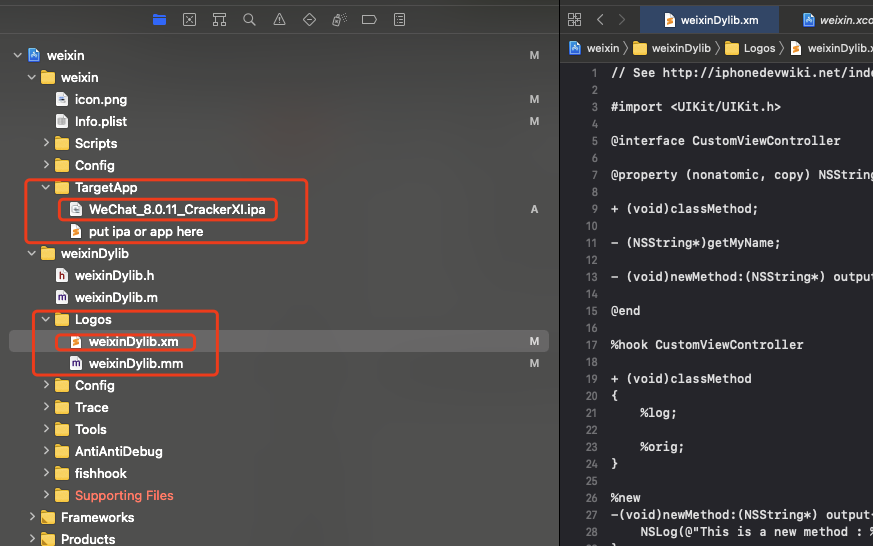

TargetApp目录下放砸壳后的app即可,Logos下的weixinDylib.xm是用来写hook代码的。

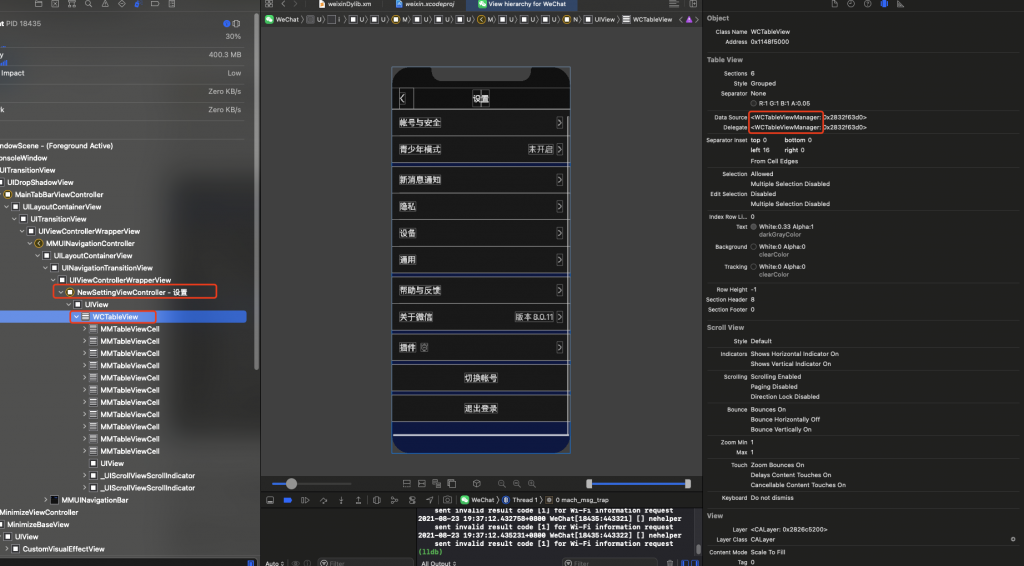

手机插上数据线,command +r 调试运行手机上的微信,进入微信设置界面,然后在Xcode的菜单栏打开”Debug”—->”View Debugging”—->”Capture View Hierarchy”捕获视图结构。如下图:

这个操作类似浏览器的F12,定位器找到页面元素,class、div、table等。

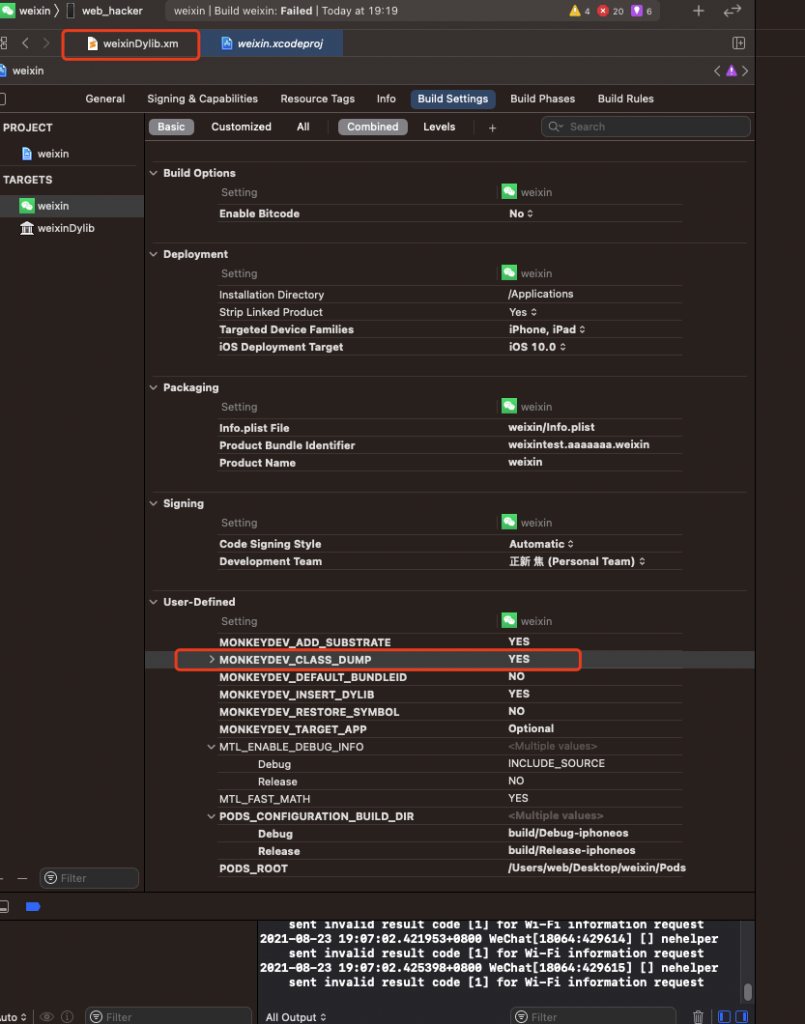

通过捕获视图结构,定位界面的按钮,找到Data Source的名称,然后到class-dump里找对应的文件,看具体的代码。monkeyDev插件的class_dump功能需要手动开启,开启后即可在项目目录下看到被dump下来的所有函数了,文件夹名字是xxxxxx_Headers。

weixinDylib.xm 这个是用来写hook 代码的,具体如何写,参考官方给的例子。